Ein massiver Sicherheitsvorfall bei der populären Zwei-Faktor-Authentifizierungs-App Authy hat die Cybersicherheits-Community alarmiert. Millionen von Nutzerdaten wurden gestohlen, was Fragen zur Sicherheit von 2FA-Lösungen aufwirft und die Notwendigkeit robuster Sicherheitsmaßnahmen unterstreicht.

Auf der Webseite von Authy selbst konnte ich bisher noch keine Stellungnahme zu dem Hacker-Angriff lesen, aber Twilio, die Firma hinter Authy, hat sich auf ihrem Blog zu dem geäußert.

TL;DR – die wichtigsten Infos

- Authy (von Twilio) wurde gehackt, 33 Millionen Telefonnummern gestohlen

- Ungesicherte API ermöglichte unauthorisierten Zugriff

- Keine 2FA-Tokens oder andere hochsensible Daten betroffen

- Betroffene Nutzer wurden informiert

- Experten empfehlen Wachsamkeit und eventuell Wechsel zu alternativen 2FA-Apps

Kapitel in diesem Beitrag:

- 1 TL;DR – die wichtigsten Infos

- 2 Ausmaß des Angriffs: Was wurde gestohlen und wie geschah es?

- 3 Authy’s Reaktion und Empfehlungen

- 4 Alternativen zu Authy: Sichere 2FA-Optionen für Apple-Nutzer

- 5 Passwortmanager: Eine zusätzliche Sicherheitsebene

- 6 Mein Fazit

- 7 Meine Tipps & Tricks rund um Technik & Apple

- 8 Ähnliche Beiträge

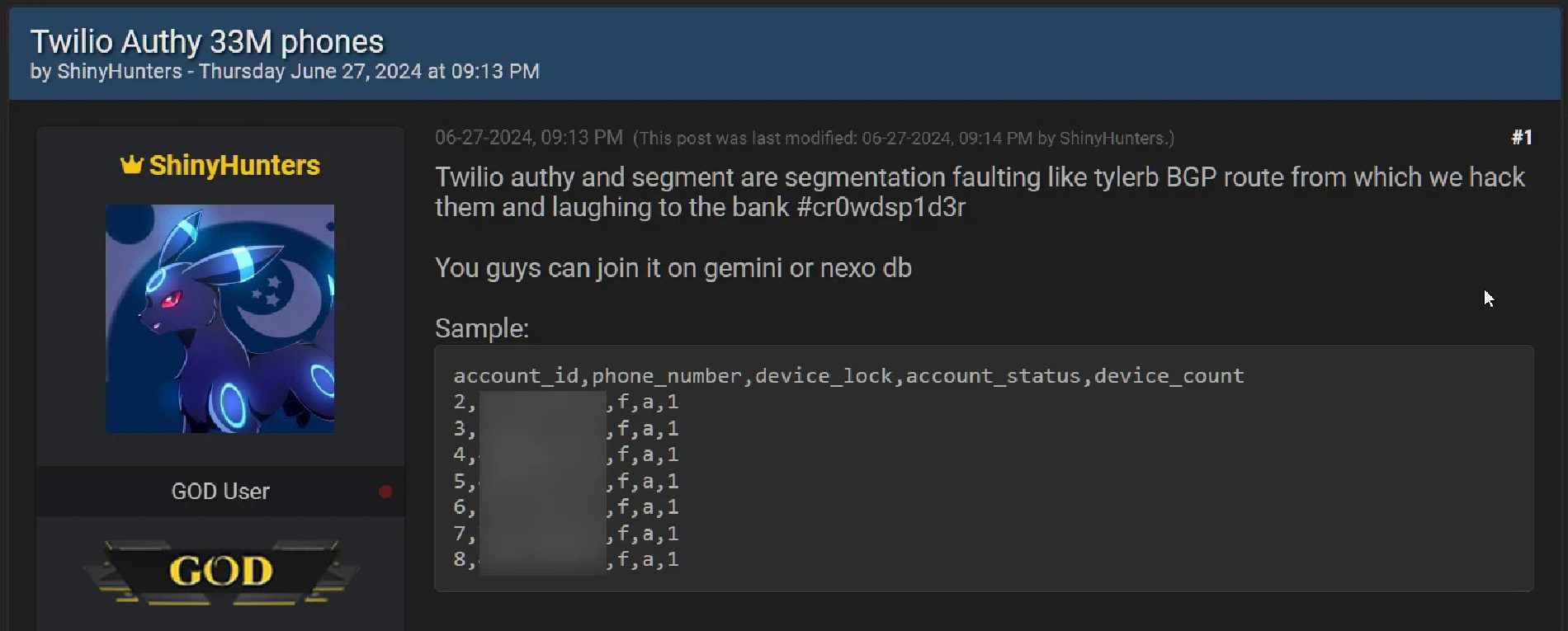

AppleInsider und Heise berichten über einen schwerwiegenden Sicherheitsvorfall bei der bekannten Zwei-Faktor-Authentifizierungs-App Authy. Bei einem Hackerangriff wurden die Telefonnummern von rund 33 Millionen Nutzern entwendet – das ist keine offizielle Zahl aus der Twilio-Berichterstattung, sondern wurde von BleepingComputer genannt.

Ausmaß des Angriffs: Was wurde gestohlen und wie geschah es?

Der Angriff auf Authy fand am 27. Juni statt und wurde am 3. Juli öffentlich gemacht. Die Hacker konnten auf Telefonnummern, E-Mail-Adressen, Länder und IP-Adressen zugreifen. Glücklicherweise waren keine 2FA-Tokens, Passwörter oder andere hochsensible Daten von dem Diebstahl betroffen.

Laut dem Heise-Bericht war eine ungesicherte API der Grund für den Datenabfluss. Diese API, die normalerweise für die Synchronisierung von Geräten verwendet wird, war offenbar nicht ausreichend geschützt und ermöglichte es den Angreifern, unauthorisiert auf die Nutzerdaten zuzugreifen. Authy, ein Tochterunternehmen von Twilio, hat umgehend Maßnahmen ergriffen und die betroffenen Nutzer informiert.

Auch wenn keine direkten Authentifizierungsdaten gestohlen wurden, birgt der Diebstahl von Telefonnummern erhebliche Risiken. Cyberkriminelle könnten diese Informationen für gezielte Phishing-Attacken missbrauchen.

Authy’s Reaktion und Empfehlungen

Authy hat schnell auf den Vorfall reagiert und verschiedene Maßnahmen, wie ein Update der iOS- und Android-Apps, ergriffen. Das Unternehmen hat die betroffene API sofort deaktiviert und arbeitet an einer Verbesserung der Sicherheitsmaßnahmen. Zudem wurden alle Nutzer per E-Mail über den Vorfall informiert.

Authy empfiehlt seinen Nutzern, besonders wachsam zu sein und verdächtige Aktivitäten sofort zu melden. Das Unternehmen betont, dass die 2FA-Tokens selbst nicht kompromittiert wurden und daher kein unmittelbarer Handlungsbedarf besteht, diese zu ändern.

Alternativen zu Authy: Sichere 2FA-Optionen für Apple-Nutzer

Für Apple-Nutzer gibt es mehrere sichere Alternativen zu Authy. Eine davon ist die integrierte iCloud Keychain, die neben der Passwortverwaltung auch 2FA-Funktionen bietet. Eine weitere Option ist Google Authenticator, die sich als robuste und zuverlässige 2FA-App bewährt hat.

Ich persönlich nutze Google Authenticator auf meinem iPhone für die Zwei-Faktor-Authentifizierung. Obwohl man auch iCloud Keychain oder 1Password verwenden könnte, halte ich es für sinnvoll, die Passwortverwaltung von der 2FA-App zu trennen. Trotz Googles bekanntem Interesse an Nutzerdaten vertraue ich darauf, dass das Unternehmen in der Lage ist, sich effektiv gegen Cyberangriffe zu schützen.

Passwortmanager: Eine zusätzliche Sicherheitsebene

Neben einer sicheren 2FA-Lösung ist auch ein zuverlässiger Passwortmanager ein wichtiger Baustein in der digitalen Sicherheit. Ich setze seit Jahren auf 1Password für meinen Mac und hatte bisher keine Probleme damit. Ich hatte vorher Dashlane, was mich aber ziemlich genervt hat, weil es manchmal etliche Sekunden gedauert hat, bis es das Passwortfeld einer Webseite ausgefüllt hat – und manchmal hat es aus unerfindlichen Gründen auch gar nicht funktioniert.

Warum ich für 1Password jährlich Geld zahle, wenn ich einen kostenlosen Passwortmanager nutzen könnte? Meiner Meinung nach ist es ein kluger Ansatz, einer Firma, die die eigenen Passwörter verwaltet, jährlich einen Betrag zu zahlen. Dies schafft einen finanziellen Anreiz für das Unternehmen, kontinuierlich in die Sicherheit und Weiterentwicklung des Produkts zu investieren.

Wenn macOS Sequoia kommt, werde ich mir mal die “neue” Passwörter-App anschauen und prüfen, ob ich auf 1Password verzichten kann. Im Grunde bin ich aber zufrieden, wie es aktuell ist.

Mein Fazit

Die steigende Anzahl von Cyberangriffen zeigt deutlich: Kein Anbieter ist davor gefeit, früher oder später Opfer eines Datenlecks zu werden. Diese Realität scheint sich als neuer digitaler Alltag zu etablieren. Der Authy-Vorfall ist nur ein weiteres Beispiel in einer langen Reihe von Sicherheitsvorfällen, die uns alle betreffen können.

Als Nutzer müssen wir ein tieferes Verständnis dafür entwickeln, welche Konsequenzen ein solcher Datendiebstahl haben kann. Es ist entscheidend, sich darüber im Klaren zu sein, was ein Angreifer mit einer gestohlenen Telefonnummer anstellen kann. Wir müssen uns auf verschiedene Arten von Angriffen vorbereiten, sei es Phishing via SMS, WhatsApp oder sogar per Telefonanruf.

Doch die Herausforderung geht über den aktuellen Authy-Hack hinaus. Es ist von grundlegender Bedeutung, dass Nutzer lernen, Phishing-Angriffe zu erkennen – eine Fähigkeit, die schon lange vor diesem Vorfall wichtig war und in Zukunft noch wichtiger werden wird.

Meine Tipps & Tricks rund um Technik & Apple

Ähnliche Beiträge

Seit 2012 betreibe ich meinen Blog als Sir Apfelot und helfe meinen Lesern bei technischen Problemen. In meiner Freizeit flitze ich auf elektrischen Einrädern, fotografiere mit meinem iPhone, klettere in den hessischen Bergen oder wandere mit meiner Familie. Meine Artikel behandeln Apple-Produkte, Drohnen-News und Lösungen für aktuelle Bugs.

Google Authenticator zum empfehlen ist dilettantisch.

Hier werden die Daten leider in die Cloud geladen.

Bitte einmal die Suchmaschine der Wahl nutzen

es gibt sehr viel freie Open Source Lösung, welche unter iOS sowie Android laufen und die lokale Verwaltung von 2FA ermöglichen

Hallo Seraphyn! Danke für deinen Kommentar. Wo ist dein Problem damit? Soweit ich weiß, senden auch viele Passwortmanager ihre Daten in die Cloud zum Synchronisieren. Das Einzige, was bei Google Authenticator angemeckert wurde, ist die noch fehlende Ende-zu-Ende-Verschlüsselung. Als Open Source Lösung für iOS finde ich “2FA Authenticator (2FAS)”. Kann man das empfehlen? Wenn ja, ergänze ich es oben im Artikel. VG, Jens

Bisher konnte ich die Beiträge von Sir-Apfelot gut verstehen. Ich bin kein Fachmann, aber auch kein Neuling. Mit vielen Jahren Erfahrung und Kenntnissen der allgemeinen Grundlagen bin ich immer ganz gut klargekommen, aber bei diesem Artikel verstehe ich fast nur Bahnhof. Was ist Authy? Eine App, die man herunterladen muss wie andere auch, um dann bestimmte Dinge vornehmen zu können? Wenn ja, brauche ich mir ja keine Gedanken zu machen, denn ich habe sie nicht. Oder ist es etwas, das im Hintergrund läuft und manchen Webseiten als Werkzeug für deren Zwei-Faktor-Authentifizierung dient? Könnte ich also betroffen sein, ohne es zu wissen? Und was bedeutet es, dass ‘die 2FA-Tokens selbst nicht kompromittiert wurden?’

Hallo nochmal, Wolfgang! Ich habe das ChatGPT am Anfang des Kommentars entfernt. Ich dachte, dass ist es, was du als Fehler gesehen hast. Zu deinen Fragen und Anmerkungen: Sir Apfelot soll auch wirklich nicht für Experten sein. Ich glaube, dafür fehlt mir selbst das Hintergrundwissen, bei vielen Themen. Es ist also richtig, wenn du es schade findest, dass in dem Artikel Teile sind, die ich nicht ausreichend erklärt habe. Ich versuche immer, die Beiträge nicht zu ausufernd zu schreiben, aber in kleinen Infoboxen könnte ich solche Infos natürlich ergänzen, um sie zu erklären – sonst ist der ganze Artikel für viele Leser ja nicht informativ, sondern eher verwirrend. Kritik kam also an und wird umgesetzt!

Zu deinen Fragen:

Authy ist eine App für iPhone und Android Smartphones, die man als zweiten Faktor bei einer Zweit-Faktor-Authentifizierung (2FA) verwenden kann. Wenn du diese nicht auf deinem iPhone nutzt, besteht für dich kein Grund, die Gedanken zu machen. Es sind nur die Telefonnummern von Benutzern dieser App betroffen.

Die Aussage “die 2FA-Tokens selbst nicht kompromittiert wurden” sagt aus, dass der digitale Schlüssel (das Token), der für die Benutzer generiert wurden, nicht vom Vorfall betroffen sind. Also im Prinzip haben die Hacker keine Zugangsdaten oder Schlüssel erbeutet, sondern nur die Telefonnummer der Benutzer – aber das ist auch nicht schön.

Ich hoffe, damit konnte ich dir ein bisschen Einblick in die Hintergründe zu dem Hack geben. LG und schönes WE! Jens

Kein Kommentar, eine Anmemerkung: Bei der Nachricht zuvor ist mir ein Fehler unterlaufen. Sie ist nicht von ChatGPT. Den Inhalt habe ich ganz alleine zu verantworten. Ich habe das nur benutzt, um eventuelle Tippfehler zu beseitigen.

Hallo Wolfgang! Alles ok. Ich habe deine Einwände verstanden und antworte dir gleich im anderen Kommentar noch. 😊 Selbst, wenn du ChatGPT nutzen würdest, wäre es kein Problem. Es geht ja um den Inhalt und nicht darum, wer den Kommentar letztendlich geschrieben hat. ;-)

Übrigens: „ garnicht“

wird gar nicht zusammengeschrieben. ( Alte Bauernregel) 🤓

Und nach „ oder ( setzt man kein Leerzeichen 🤷 Außerdem ist der Zeilenumbruch unnötig – es sei denn, dein Kommentar sollte ein Gedicht sein. Aber hey, wir sind alle nur Menschen und machen mal Fehler…

Hi Dieter! Ach, das lerne ich nie. Gar nicht so einfach. 😂