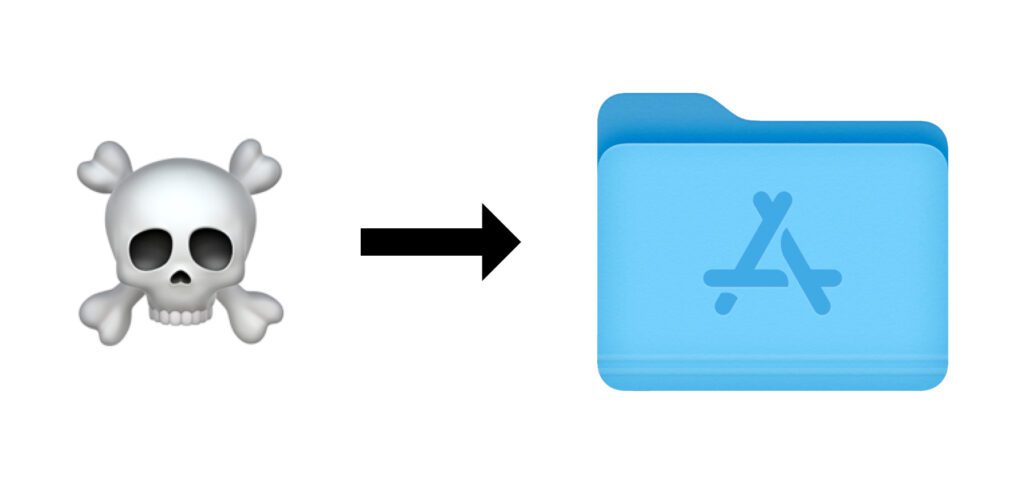

Wie eine aktuelle Untersuchung der Jamf Threat Labs zeigt, wird über chinesische Plattformen für raubkopierte Mac-Programme eine umfangreiche Schadsoftware verbreitet. So werden unter anderem kostenlose Versionen von Microsoft Remote Desktop, SecureCRT, FinalShell, UltraEdit und Navicat Premium angeboten, die spätestens beim Ausführen die integrierte Malware starten. Diese erschafft u. a. eine Backdoor für das Laden zusätzlicher Elemente. Außerdem können durch mögliche Fremdzugriffe sensible Daten abgeführt werden. Bisher Betroffene hätten die Sicherheitshinweise von macOS oft einfach weggeklickt, weil sie ja bewusst Raubkopien genutzt haben.

Kapitel in diesem Beitrag:

Einzelne Inhalte der neuen Mac-Malware

Neben dem App-Download, der als gewollte Aktion im Vordergrund steht und ein tatsächlich funktionierendes Programm bringen kann, sorgt das Herunterladen von infizierten Raubkopien zu ungewollten Folgen. Denn wird das offiziell kostenpflichtige, aber durch die Raubkopie gratis erhaltene Programm ausgeführt, dann starten nicht nur die für sein Funktionieren nötigen Inhalte. Im Hintergrund werden mindestens noch diese drei Elemente auf den Mac gebracht:

- dylib-Verzeichnis: Enthält die Schadsoftware und wird jedes Mal geöffnet, wenn das infizierte Programm ausgeführt wird. Aus dem Verzeichnis heraus wird die integrierte sowie ggf. zusätzlich geladene Malware gestartet.

- Backdoor: Die Schadsoftware-dylib lädt eine Backdoor nach, die auf der Open-Source-Software Khepri basiert. So können einfacher weitere Schadprogramme installiert oder Daten abgeführt werden.

- Unabhängiger Downloader: Während die zwei vorbenannten Elemente lediglich genutzt werden, wenn die infizierte App läuft, so kann nach der Installation durch die dylib-Inhalte dieser Downloader auch ohne die Raubkopie laufen. So kann er sogar nach einem Mac-Neustart weitere Malware herunterladen.

Schadsoftware richtet gut getarnt Schaden an

Das Aufspüren der neuen Malware, die (zumindest in Teilen) auf der ZuRu-Malware von 2021 fußen soll, lässt sich scheinbar gar nicht so einfach realisieren. Denn die benötigten Verzeichnisse, ausführbaren Dateien und andere Inhalte werden gut getarnt. Unter anderem erhalten sie Namen, die man auch macOS-Inhalten zuschreiben könnte.

So wird die zuerst ausgeführte Malware, welche das dylib-Verzeichnis anlegt und davon ausgehend weitere Schritte ausführt, mit „.fseventsd“ benannt. Das ist der gleiche Name, den auch ein macOS-eigener Daemon hat. Der Name setzt sich aus File System Events Daemon zusammen; der Prozess überwacht Dateien, Ordner und Apps, um Änderungen zu dokumentieren und anzuwenden.

Der „.fseventsd“-Inhalt aus den raubkopierten Apps hat aber gar nichts mit diesem gewollten und von macOS gesteuerten Prozess zu tun. Beim Ausführen werden zwei unscheinbare Downloads mit den Namen /tmp/.test und /Users/Shared/.fseventsd erstellt.

Da zuvor für das Ausführen der infizierten App bereits Zugriffe gewährt und der Gatekeeper umgangen wurde, können die neuen Downloads sich nun auch relativ ungestört austoben. Um weiter unentdeckt zu bleiben, wird zudem ein Verzeichnis namens ~/Library/LaunchAgents/com.apple.fsevents.plist genutzt. Das „com.apple“ darin soll dafür sorgen, dass man es für ein offizielles macOS-Verzeichnis hält.

Steigende Raubkopie-Nutzung und trojanische Pferde

Wie bereits Anfang November 2023 aufgezeigt, so steigen die Nutzungszahlen von Raubkopien erstmals seit 2020 wieder. Und auch wenn das hauptsächlich auf Medien wie Filme, Serien und Musik zutrifft, so geht mit einer Gewöhnung an gratis Internet-Inhalte ja nicht selten auch die Suche nach kostenlosen Programmversionen von eigentlich kostenpflichtigen Apps einher.

Stößt man dabei nun auf trojanische Pferde, die neben dem Programm noch ein paar Malware-Inhalte dabei haben, kann alles mögliche passieren. Vom unbemerkten Datenverlust übers Abgreifen von Passwörtern hin zum Sperren der ganzen Festplatte ist alles dabei. Deshalb sollte man Apps nur aus dem App Store oder direkt von den Webseiten der Entwickler/innen laden – auch dann, wenn das etwas kostet.

Umfangreiche Untersuchung der Jamf Thread Labs

Der hiesige Beitrag gibt nur einen zusammengefassten Überblick über die neu entdeckte Malware-Bedrohung durch App-Raubkopien auf dem Apple Mac. Wenn ihr euch den gesamten Bericht inklusive der professionellen Auswertung des Malware-Vorgehens anschauen wollt, dann schaut mal hier vorbei: https://www.jamf.com/blog/jtl-malware-pirated-applications/

Ähnliche Beiträge

Johannes hat nach dem Abitur eine Ausbildung zum Wirtschaftsassistenten in der Fachrichtung Fremdsprachen absolviert. Danach hat er sich aber für das Recherchieren und Schreiben entschieden, woraus seine Selbstständigkeit hervorging. Seit mehreren Jahren arbeitet er nun u. a. für Sir Apfelot. Seine Artikel beinhalten Produktvorstellungen, News, Anleitungen, Videospiele, Konsolen und einiges mehr. Apple Keynotes verfolgt er live per Stream.

Vielen Dank fürs Teilen dieser wichtigen Information. Auch der Mac ist vor Angriffen leider nicht gefeit und viele User denken sie seien sicher.

Ja, so geht es mir auch… ich habe kein Antivirus-Programm, weil ich denke, wenn ich nicht an der falschen Stelle das Admin-Passwort eingebe, dann passiert nicht soooo viel. Aber es gibt halt immer auch mal Sicherheitslücken in Webkit oder in anderen macOS Teilen und dann kommen die Bösen auch ohne Admin-Passwort durch. Also Vorsicht ist immer eine gute Sache.