Wordfence, die Entwickler hinter dem Wordfence WordPress Security Plugin, sind im Juli 2017 auf eine WordPress Ransomware gestoßen, welche EV Ransomware genannt wird. Diese WordPress Ransomware attackiert Internetseiten und deren Betreiber. Welche Erkenntnisse Wordfence bisher zutage fördern konnte, welche Security-Lösungen es gibt und mehr erfahr ihr hier.

Kapitel in diesem Beitrag:

Was ist Ransomware?

Ransomware nennt man Schadsoftware, die Daten, Dateien und teilweise ganze Festplatten des PC oder Mac verschlüsselt. Anschließend wird das System blockiert und der Nutzer kann es nur mit einem bestimmten Passwort wieder freigeben – dafür wird nicht selten eine Deadline gesetzt. Innerhalb dieser Deadline soll der Nutzer ein Lösegeld an die Ransomware-Versender überweisen, meist in Form von Bitcoins. Nach Eingang der Zahlung wird dann (hoffentlich) das Passwort für die Freigabe der Daten und Dateien übermittelt. Bei WordPress Ransomware handelt es sich nun um Verschlüsselungsattacken auf Webseiten und deren Betreiber.

Mehr dazu: MacRansom greift Mac an / Daten-Backup als Schutz vor Malware

WordPress Ransomware: Attacken nun auch auf Websites

WordPress ist für viele Webseitenbetreiber das System der Wahl, um verschiedene Inhalte, Texte und Medien wie Bilder, Videos und Audiospuren ins Internet zu setzen. Zudem bietet WordPress viel Freiheit für eigenes Design und die Verwaltung vermittels Plugins. Ob kostenlose Nutzung oder vollumfängliche Anwendung mit Host-Dienst und allem Drum und Dran: durch WordPress Ransomware sind tendenziell Millionen Websites in Gefahr. Wordfence, die Entwickler hinter dem Wordfence WordPress Security Plugin, haben in dieser Hinsicht folgendes veröffentlich (aus dem Englischen übertragen):

„Die meiste Ransomware zielt auf Windows Arbeitsplätze ab. Doch das Wordfence Team verfolgt derzeit eine aufkommende Art von Ransomware, welche auf WordPress Websites zielt. Während unserer Analyse von schädlichem Traffic, der auf WordPress-Seiten abzielt, haben wir mehrere Versuche eines Upload von Ransomware mitbekommen, welche den Angreifer mit der Möglichkeit ausstattet, die Dateien einer WordPress Website zu verschlüsseln und dann Geld vom Seitenbesitzer zu erpressen.“ – Quelle

EV Ransomware – Grund für den Namen

Die von Wordfence gefundene WordPress Ransomware wurde auf den Namen EV Ransomware getauft. Dazu kam es aufgrund des Verhaltens im Umgang mit den Dateien der attackierten Internetseiten. Diese werden erst verschlüsselt in ein Archiv gepackt, dann gelöscht und durch gleichnamige Dateien mit der Endung .EV ersetzt. Laut Wordfence sind folgende Dateien / Endungen nicht von der Verschlüsselung / Veränderung betroffen:

- .php

- .png

- 404.php

- .htaccess

- .lndex.php

- DyzW4re.php

- index.php

- .htaDyzW4re

- .lol.php

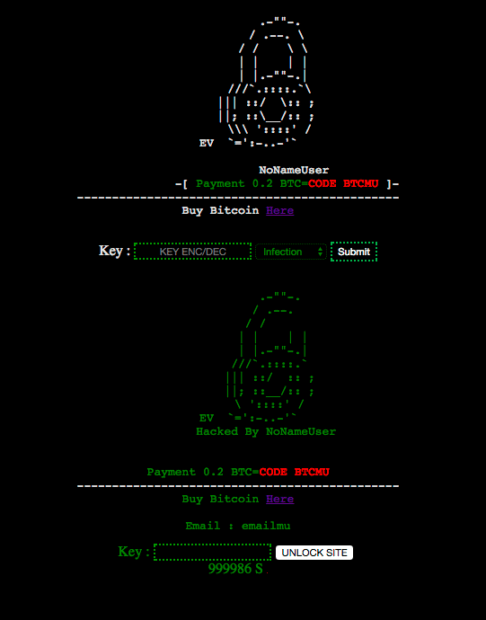

Außerdem wird bei der Verschlüsselung der Website-Daten eine EV.php angelegt, welche das oben gezeigte Interface aufzeigt, bei dem der Nutzer den Entschlüsselungscode eingeben kann. Jedoch, so gibt das Cyber-Security-Team von Wordfence bekannt, ist die Entschlüsselung der Daten in Folge unvollständig. Wenn sie denn überhaupt erfolgt.

Kein Lösegeld bezahlen

Da es unwahrscheinlich ist, dass man als Website-Betreiber seine Daten entschlüsselt bekommt und sie einem in einer Art, in der man sie sicher wieder verwenden kann, zugesendet werden, sollte man das verlangte Lösegeld laut Wordfence nicht bezahlen.

So kann man sich schützen

WordPress ist zwar kein großes, aber ein immerhin wichtiges Thema in diesem Blog. Deshalb denke ich, dass unter euch Lesern sicher auch der eine oder andere Seitenbetreiber ist. Deshalb möchte ich euch noch die Schutz-Tipps von Wordfence weitergeben, damit ihr vor der Schad-Software auf der Hut sein könnt.

Als erstes weist der Anbieter für WordPress-Security auf sein eigenes Angebot und den Nutzen seines Wordfence WordPress Security Plugins hin. Die Malware wurde zuerst am 7. Juli 2017 entdeckt; am 12. Juli 2017 wurde die Firewall des Sicherheitsangebots entsprechend angepasst. Dadurch sollen Versuche, die Software für Verschlüsselung und Erpressung hochzuladen, unterbunden werden. Außerdem erkennt der Scan des Plugins die Ransomware beim Check der Website. Seit dem 11. August 2017 ist der Schutz-Service vor EV Ransomware auch für Nutzer der Free-Version verfügbar.

Ein weiterer Hinweis beim Schutz vor der Schad-Software, die eure Homepage lahmlegen kann, ist nicht auf das Angebot von Wordfence bezogen, sondern gilt für alle möglichen Schwierigkeiten, die einem mit seinen Daten begegnen können: Backups machen. Ein Backup eurer Homepage, das ihr nicht auf dem gleichen Server, sondern lokal bzw. in einer Cloud speichert, hilft euch dabei, eure Seite auch ohne Lösegeld und (vielleicht gar nicht stattfindender) Entschlüsselung eurer Daten wiederherzustellen.

Wer sind die Verantwortlichen?

Das erste Mal soll die Erpresser-Software als Code bei GitHub aufgetaucht sein, das war im Mai 2016. Die zweite Generation von Code und Software, welche aktuell in Gebrauch ist, kam erst 2017 auf. Das Interessante dabei: als Autor ist bug7sec angegeben, eine Gruppe aus Indonesien, welche sich auf ihrer Facebook-Seite als Business Consultant (Unternehmensberater) bezeichnen. Im Code der Ransomware sind laut Wordfence auch indonesische Wörter zu finden.

Weiterhin führt ein YouTube-Video, dessen Audio beim Laden der Ransomware zu hören ist, nach Indonesien, durch den indonesischen Rap im Audio sowie den Titel, der unter anderem den Begriff ApriliGhost enthält – auf Twitter und Facebook vertreten zeigt sich dies als ebenfalls indonesische Quelle. Überdies führt die Ransomware nach dem Laden nach einiger Zeit auch automatisch zum indonesischen Hacker-Forum errorviolence.com. Zudem wurden IP-Adressen im Zusammenhang mit der Erpresser-Software nach Jakarta getrackt.

Technische Details

Nach der Verschlüsselung bzw. nach jedem Anlegen eines Verzeichnisses schickt die Schadsoftware eine E-Mail an die Adresse „htaccess12@gmail.com“. In der E-Mail werden Informationen zum Host und zum verwendeten Schlüssel geschickt. Wordfence merkt noch ein paar technische Details zur Verschlüsselung an. Damit ich diese nicht falsch übertrage hier die Ausführungen als Zitat in Englisch (Quelle: s. oben verlinkte Wordfence-Seite):

„The encryption process uses mcrypt’s functionality, and the encryption algorithm used is Rijndael 128. The key used is a SHA-256 hash of the attacker-provided encryption key. Once the data is encrypted, the IV used to encrypt the file is prepended to the ciphertext, and the data is base64-encoded before it is written to the encrypted .EV file.“

Fazit zu EV Ransomware

Die EV Ransomware kann die Dateien von WordPress-Webseiten verschlüsseln. Die Macher verlangen für die Entschlüsselung ein Lösegeld, dessen Zahlung aber nicht zur (vollständigen) Entschlüsselung der Daten führen muss. Besser ist der Schutz mit einem entsprechenden Plugin (das auf dem neusten Stand von August / September 2017 ist), durch ein regelmäßiges Backup, das nicht auf dem gleichen Server gespeichert wird, und durch allgemeine Vorsicht.

Ähnliche Beiträge

Johannes hat nach dem Abitur eine Ausbildung zum Wirtschaftsassistenten in der Fachrichtung Fremdsprachen absolviert. Danach hat er sich aber für das Recherchieren und Schreiben entschieden, woraus seine Selbstständigkeit hervorging. Seit mehreren Jahren arbeitet er nun u. a. für Sir Apfelot. Seine Artikel beinhalten Produktvorstellungen, News, Anleitungen, Videospiele, Konsolen und einiges mehr. Apple Keynotes verfolgt er live per Stream.